ls -lR / | grep ^l

Category Archives: Админство

Не работает буфер обмена на виртуальных машинах VmWare ESXi

Если вам нужно использовать буфер обмена с виртуальными машинами на ESXi, добавьте в настройки конкретной машины следующие параметры:

isolation.tools.copy.disable FALSE

isolation.tools.paste.disable FALSE

Мигающая подсветка bash приглашения

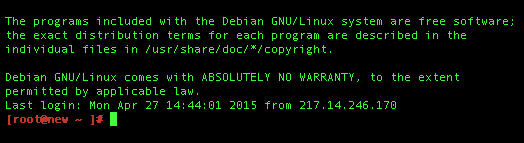

Допустим, вы хотите подсвечивать продуктивные серверы, заходя на них по SSH:

для этого правим bashrc:

nano /root/.bashrc

добавляем в конец файла:

PS1='\[\e[5m\e[1;31m\][\u@\h \W ]\$\[\e[0m\] '

и ваш терминал станет мигающего красного цвета:

Траверс папок

Траверс папок - разрешение на "проход" сквозь вложенные папки (на которые права давать не хочется) к папкам, на которые права есть. Траверс не дает право видеть содержимое "проходимых" папок.

"Траверс папок / выполнение файлов (traverse) – право запускать и читать файлы, независимо от прав доступа к папке. Доступа к папке у пользователя не будет, (что находится в папке останется загадкой) но файлы в папке будут доступны по прямой ссылке (полный, относительный или UNC-путь). Можно поставить на папку Траверс папок, а на файл любые другие разрешения, которые нужны пользователю для работы. Создавать и удалять файлы в папке у пользователя не получится." - https://habrahabr.ru/post/186240/

Очистка папки winsxs

Вы обнаружили, что ваша папка Windows занимает очень много места, хотя раньше такого не было. Разбираясь далее, обнаружили, что это увеличение объема случилось из-за папки WINSXS (C:\Windows\winsxs) и хотите ее удалить?

Дело в том, что файлы в этом каталоге лежат в виде репозитария и монтируются в виде линков в другие системные каталоги. Такая организация нужна для возможности отката любого из обновлений

Удаление данного каталога вручную убьет Windows после перзагрузки!

Если решились их удалить, есть безопасный способ, вам помогут следующие программы:

|

Операционная система

|

Команда запуска очистки WinSXS

|

|

Windows Vista

Windows Server 2008 Service Pack 1

|

VSP1CLN.EXE

|

|

Windows Vista

Windows Server 2008 Service Pack 2

|

Compcln.exe

|

|

Windows 7

Windows Server 2008 R2 Service Pack 1

|

DISM /online /Cleanup-Image /SpSuperseded

|

|

Windows 8

|

Dism.exe /Online /Cleanup-Image /StartComponentCleanup

|

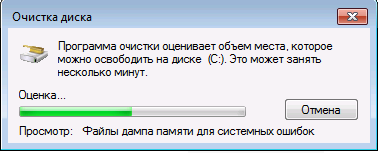

Так же можно воспользоваться программой очистки диска (с запуском от имени администратора) и выбрать пункт Очистка обновлений Windows.

Или запустите cleanmgr.exe из командной строки.

К сожалению, ни одна из этих программ очистки не удалит winsxs полностью, а лишь удалит старые, уже не нужные обновления.

Внимание, после очистки winsxs программой Compcln откат установленных и очищенных данной программой обновлений будет не возможен!

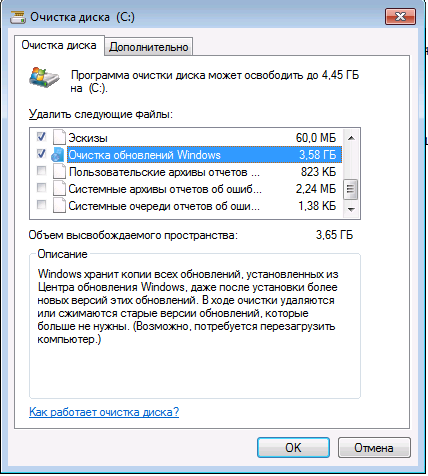

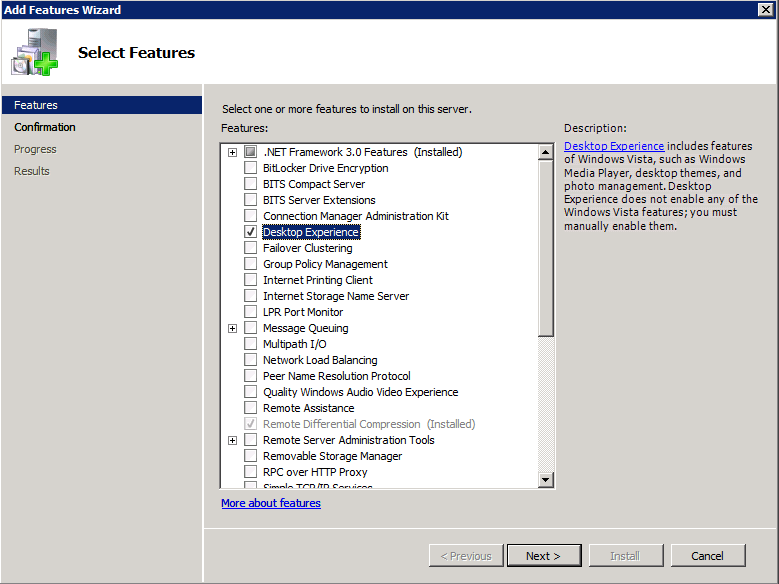

Можно установить программу Очистка диска и на Windows Server 2008, для этого нужно добавить компонент Возможности рабочего стола (Desktop Experience)

(Мой компьютер > Управление > Компоненты > Добавить компоненты > Возможности рабочего стола

Для англоязычной версии:

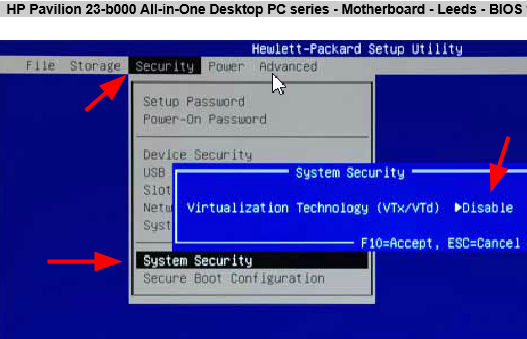

Активация Intel VT-x/VT-d на десктопах HP

Настройки VT-D/VT-X спрятали в пункт Sercurity в bios.

При загрузке компьютера нажать F10 > попадаем в bios > Security > System Security. Здесь включить VTx/VTd = enable и сохранить настройки.

Скоро выйдут 10Тб SSD диски

SSD-накопители и другие устройства флэш-памяти скоро станут еще больше и еще дешевле судя по анонсам Toshiba и Intel. Обе компании показали новые "3D NAND" микросхемы памяти, которые укладываются в слои, чтобы упаковать больше данных, в отличие от одномерных чипов, которые используется в настоящее время . Toshiba сообщает, что они создали первый в мире 48-слойной NAND-чип объемом 16GB с повышеной скоростью и надежностью. Японская компания изобрела флэш-память первой в мире, и самые маленькие, 15 нм чипы NAND. Toshiba в настоящее время выпускает инженерные образцы, но уже в следующем году новинка может поступить в продажу.

В то же время, Intel с партнером Micron показал, что они в настоящее время производство собственных 32-слойной памяти NAND, которые также должны быть внедрены в SSD-накопители примерно в течение года. Они обещают выпустить память NAND еще большей емкости, чем Toshiba, с 32 Гб чипами, доступной уже сейчас и версию с 48GB чипам в ближайшее время. Micron сказал что чипы могут быть использованы, чтобы сделать gum-stick размера M.2 PCIe SSD, до 3.5TB по размеру и 2,5-дюймовых SSD-накопителей с 10 Тбайт емкости - на одном уровне с последними жестких дисков. Все это означает, что Toshiba, Intel / Micron и компании, использующие свои фишки в ближайшее время даст некоторую дополнительную конкуренцию Samsung, который эксперементирует с использованием 3D-технологии NAND намного дольше. В результате для потребителей будет только хорошее: увеличение объема, скорость и снижение стоимости твердотельных накопителей.

Правило rewrite для nginx и wordpress

Допустим, ваш веб-сервер на nginx, а блог на wordpress и вы решили отказаться от длинных ссылок, содержащих дату (настройка по умолчанию) и хотите чтобы к вам попадали по старой ссылке..

Изменили настройку в Wordpress: Настройки > Постоянные ссылки > Название записи.

Пример:

Старый URL: https://rikonw.ru/2014/12/02/pravilo-rewrite-dlya-nginx-dlya-wordpress/

Страница теперь находится по адресу: https://rikonw.ru/pravilo-rewrite-dlya-nginx-dlya-wordpress/

Правим свой файл /etc/nginx/sites-available/mysite.ru

Находим в нем:

location / {

Вставляем правило перезаписи:

rewrite "^/([0-9]{4})/([0-9]{2})/([0-9]{2})/(.*)$" /$4 permanent;

Перезапускаем nginx

service nginx restart

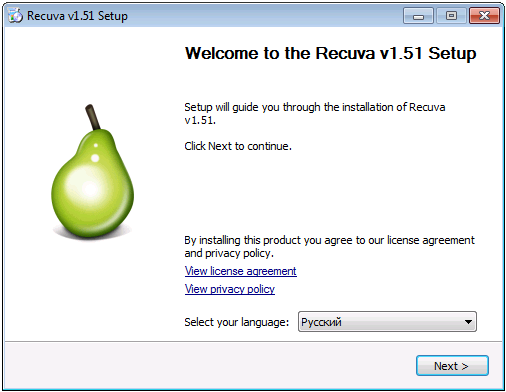

Восстановление данных после форматирования. Бесплатная программа Recuva инструкция в картинках.

Часто бывает необходимо восстановить утраченные данные с жесткого диска, с флэшки, с внешнего диска, с карты памяти и тп. В этом может помочь программа Recuva.

Программа найдет файлы после случайного удаления, сбоя жесткого диска или форматирования.

Ее плюс в простате работы и бесплатности. Существует режим глубокого анализа.

Программу Recuva, на момент написания статьи версии 1.51, можно скачать отсюда или с офф. сайта https://www.piriform.com/recuva

Установка и работа программы в картинках:

Далее запускаем скачаенный установщик, выберем язык:

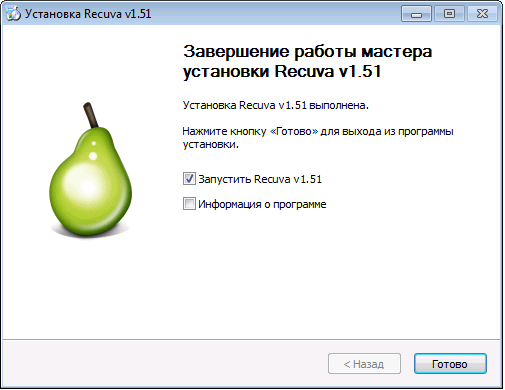

Программа успешно проинсталлирована:

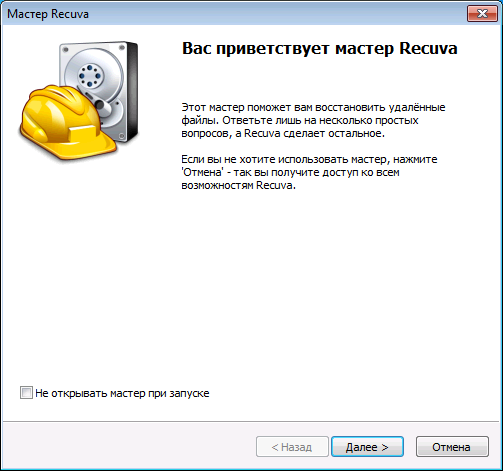

Открываем программу, вас приветствует мастер Recuva :

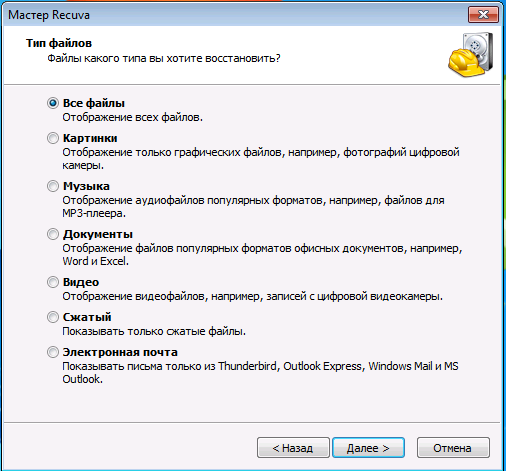

Выберем тип файлов, которые мы хотим восстановить:

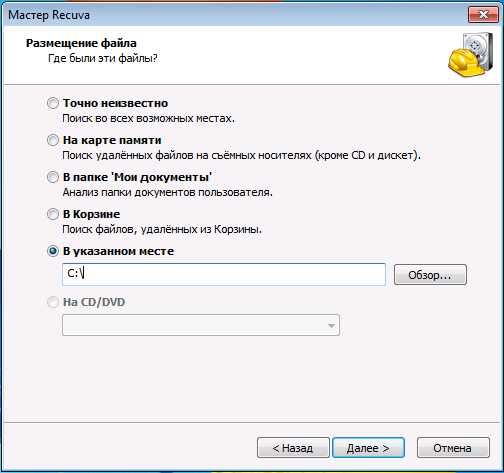

Выберем место поиска удаленных файлов. Поддерживаются жесткие диски, флэшки, внешние диски, карты памяти:

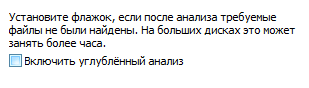

Углубленный анализ позволит искать файлы на более низком уровне, однако, при этом структуру каталогов восстановить не удастся, лишь только файлы

без их имен.

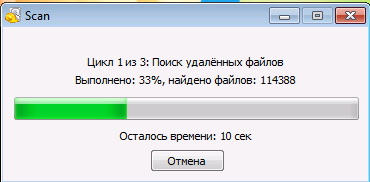

Программа запустит циклы поиска файлов:

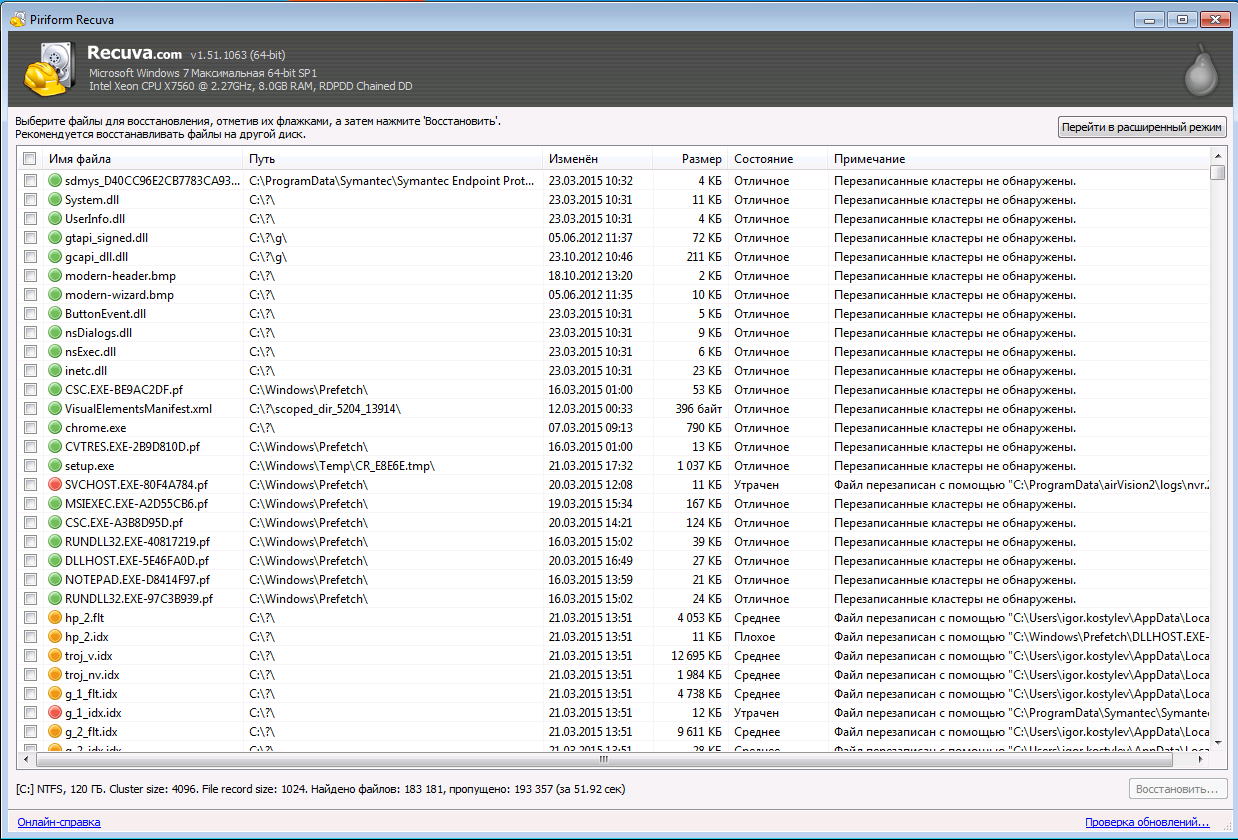

Результат поиска удаленных файлов.

Зеленый кружок - файл может быть успешно восстановлен.

Красный кружок - программа видит, что файл был, но он уже перезатерт другими данными, попавшими в эти кластеры диска.

Желтый кружок - файл перезаписан определенным приложением. Есть вероятность что файл жив.

Необходимые файлы можно выделить галочками слева и нажать кнопку Восстановить. Программа спросит путь для восстановления. Выберете его и нажмите ОК.

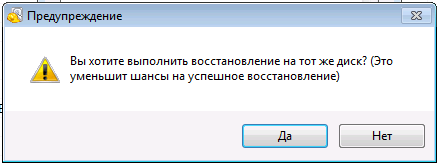

Внимание, рекомендуется восстанавливать файлы на другой диск или раздел диска, чтобы не затереть исходные данные !

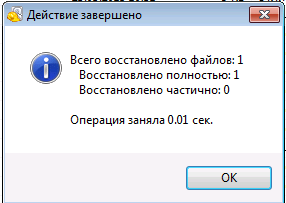

Файлы успешно восстановлены!

Что случилось серверами на Windows 07.01.2015

Из-за замедления вращения земли периодически необходимо корректировать атомные часы. Это и случилось 7 января 2015, впрочем это уже 25 раз с 1972 года. 30 июня 2015 будет еще одна корректировка времени на секунду назад, что может привести к проблемам с чувствительным ко времени приложениям, таким как базы данных.

Прописать статический перманентный маршрут в Windows/Redhat/Debian/Ubuntu/MacOS

Windows:

Пуск > CMD > запуск от имени администратора

route add -p 172.1.0.0 mask 255.255.252.0 172.0.0.1 /p

-p – этот ключ нужен, что бы сохранить маршрут. Если его не использовать, то после перезагрузки таблица маршрутов очистится.

RedHat:

route add -net 172.1.0.0 netmask 255.255.252.0 gw 172.0.0.1 dev eth0

, где 172.1.0.0 - адрес подсети, куда должен вести маршрут, 172.0.0.1 - используемый шлюз, 255.255.252.0 - маска целевой подсети

Чтобы маршрут работал после перезагрузки:

правим

nano /etc/sysconfig/network-scripts/route-eth0 (для интерфейса eth0)

вписываем туда:

172.1.0.0/22 via 172.0.0.1 dev eth0

перезапускаем службу

service networking restart

Debian:

route add -net 172.1.0.0 netmask 255.255.252.0 gw 172.0.0.1 dev eth0

, где 172.1.0.0 - адрес подсети, куда должен вести маршрут, 172.0.0.1 - используемый шлюз, 255.255.252.0 - маска целевой подсети

nano /etc/network/interfaces

### static routing ###

post-up route add -net 172.1.0.0 netmask 255.255.252.0 gw 172.0.0.1

pre-down route del -net 172.1.0.0 netmask 255.255.252.0 gw 172.0.0.1

перезапускаем службу

service networking restart

Ubuntu:

nano /etc/network/interfaces

up route add -net 172.1.0.0/22 gw 172.0.0.1 dev eth0

service networking restart

Mac Os:

sudo route -nv add -net 172.1.0.0/22 172.0.0.1

В примере будет использована маршрутизация сети 172.1.0.0/22 на маршрутизатор 172.0.0.200.

1. Создаем Launch Daemon.

Launch Daemon загружается при загрузке ОС, Launch Agent при загрузке профиля. В целях безопасности OS X блокирует попытку запуска Launch Agent под root, а необходимая нам команда route add требует его привилегий. Конечно можно было бы поправить конфиг sudo, но в этом случае обновление системы может сломать реализуемую функциональность, так что было принято решение использовать именно Launch Daemon.

info: Все последующие операции выполняются в консоли.

Создадим и заполним конфиг нового Launch Daemon:

|

1

|

sudo nano /Library/LaunchDaemons/com.user.AddRoute.plist

|

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple Computer//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"><plist version="1.0"><dict><key>Label</key><string>com.user.AddRoute</string><key>ProgramArguments</key><array><string>/usr/local/scripts/AddRoute.sh</string></array><key>RunAtLoad</key><true/></dict></plist>

Как видно из конфига, мы будем запускать скрипт /usr/local/scripts/AddRoute.sh. Он будет исполняться от root.

2. Пишем скрипт.

sudo mkdir /usr/local/scripts/sudo nano /usr/local/scripts/AddRoute.sh

Дадим скрипту доступ на исполнение:

sudo chmod +x /usr/local/scripts/AddRoute.sh

Рассмотрим конструкцию:

CheckForNetworkwhile [ "${NETWORKUP}" != "-YES-" ]dosleep 5NETWORKUP=CheckForNetworkdone

Без нее скрипт может не работать, так как на момент его запуска сеть может еще не подняться. Apple рекомендует использовать отдельные инструменты для контроля сети, что усложнило бы реализацию, но в файле /etc/rc.common была найдена подходящая для таких случаев функция.

В итоге после запуска скрипта выполняется проверка доступности сети и, если она недоступна, повторение попытки через 5 секунд. Как только сеть появится, цикл завершится и выполнится команда:

/sbin/route add -net 172.1.0.0 -netmask 255.255.252.0 -gateway 172.0.0.200

Теперь достаточно перезагрузить машину и убедиться, что все работает как надо.

Проверить можно выполнив команду:

Вывод должен быть аналогичным:

172.1/22 172.0.0.200 UGSc 1 0 en0

Правило групповой политики стало inaccessible. Как вернуть себе права.

Ситуация. Вы глупый администратор домена, в свойствах объекта групповой политики поставили себе запрет на ее чтение и теперь она стала inaccessible. В добавок, вы удалили из прав доступа все остальные группы.

Объект станет недоступным никому. Есть маленькая лазейка: если эта политика назначена хоть какой-то учетке на чтение - дайте этой учетке права администратора домена, залогиньтесь на контролере домена под этой учеткой и верните себе права. В противном случае, видимо, объект групповой политики потерян. Восстановить можно только переназначив наследование прав.